Пожалуйста, обратите внимание на наш сервис рекомендаций игр Во что поиграть.

О Игротопе | Регистрация | Я всё понял, скрыть данное сообщение на неделю.

|

2

|

Все посты / Игра Hacknet / Посты [1] B4S1C SK1LLZ, или Основы взлома |

|

|

Это руководство по игре Hacknet от Meenah_Peixes

11059 1 27 августа 2015 г. Редакция: отлично, оплачено

|

В этом руководстве я познакомлю вас с основами взлома терминалов в сети Hacknet.

Подготовка ко взлому

Здесь и далее консольные команды будут выделены курсивом. - Прим. автора.Прежде всего, вам нужно будет запомнить три элементарные вещи.

Первое, чему научится свежий хакер - сканирование сети (scan). Сканирование сети позволяет обнаружить терминалы и узлы, имеющие прямое подключение к терминалу, к которому в данный момент подсоединён хакер. Найденные узлы будут автоматически добавлены на карту сети. Помните, что для исполнения команды scan у вас должны быть права администратора данного терминала, другими словами, терминал сначала надо взломать. И хотя основным способом получения сетевых координат терминалов являются ссылки из электронных писем, сканирование сети пригодится вам не раз и не два.

Второй шаг - соединение с найденным узлом (connect <IP_адрес_узла>), тут сложного ничего нет. Пользуемся либо картой сети, либо командой консоли, если вы не поклонник графических интерфейсов в играх про ЭлNтНыХ х4к3р0в.

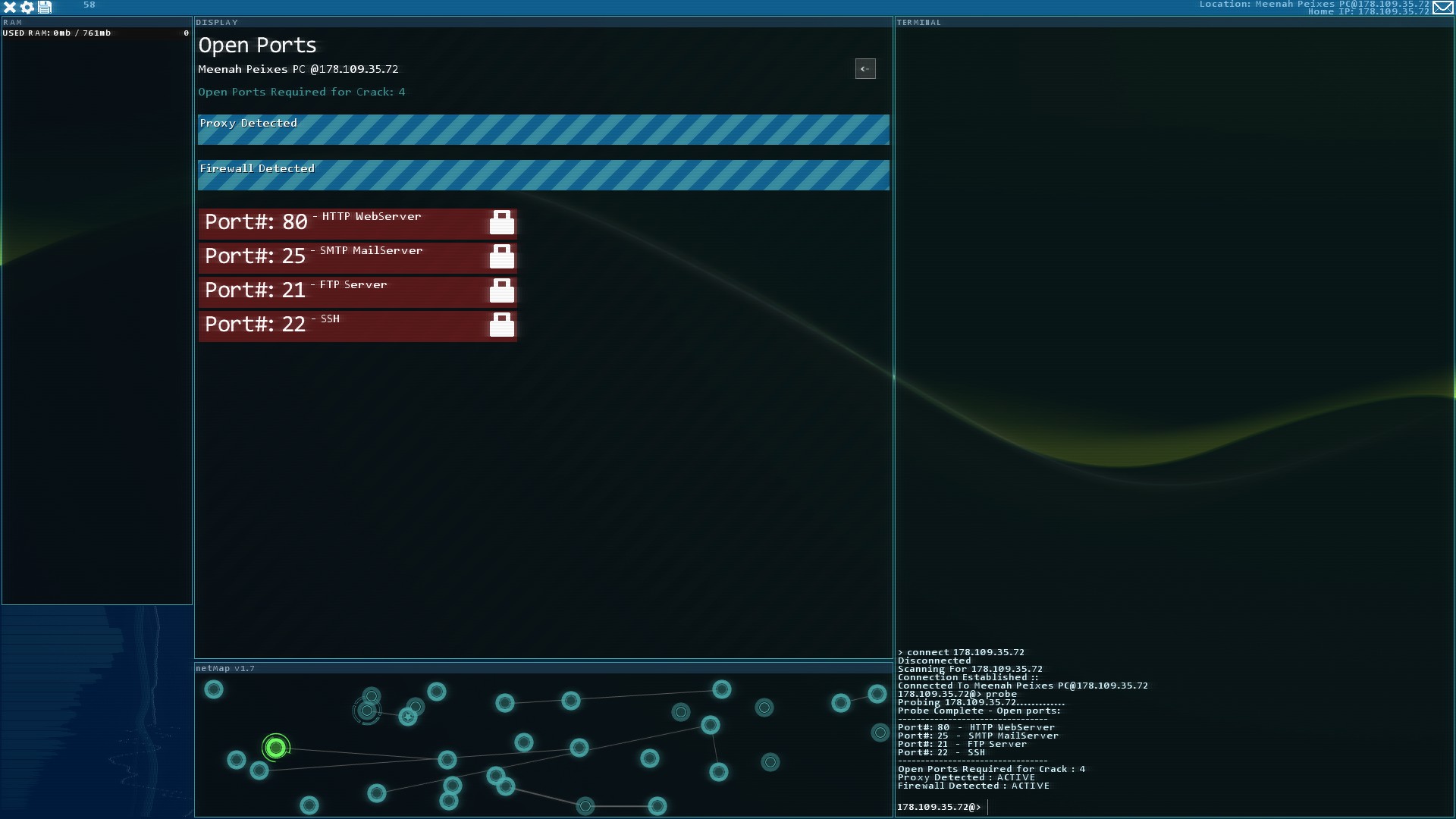

Третий шаг в подготовке - зондирование системы (probe). Зондирование нужно для выведения списка доступных портов и защитных систем: прокси-серверов и/или файрволлов - что и определяет дальнейший порядок действий.

Взлом

Теперь, когда мы просканировали систему, мы видим все доступные нам для работы порты и защитные системы, а также сколько нам нужно открытых портов для получения прав администратора на данном узле. В качестве примера я возьму свой стартовый компьютер, с которого и начинается героическая сага о покорителе хакерской сети.

Будьте бдительны: некоторые узлы оснащены программами-трейсерами, которые автоматически запускаются при обнаружении взлома, ограничивая тем самым время на взлом терминала. И поверьте, вы совсем не хотите узнать, что же будет, когда таймер трейсера опустится до нуля. Вариантов у вас в любом случае три: сделать всё достаточно быстро, отключиться от узла, если вы видите, что не успеваете (disconnect или dc) или же не отключаться от узла "до талого" и столкнуться с последствиями.

Порты

Начну я с портов, поскольку это то, чему игрок научится в обучающих заданиях.Общий принцип работы с портами всегда один и тот же - использование нужного софта для нужного порта (<название_программы> <номер_порта>). Одна из таких программ уже установлена в системе - это SSHcrack.exe, программа для вскрытия порта 22 - SSH (сетевой протокол Secure Shell). Программы для других портов можно будет найти в сети, в основном на специальных терминалах хакерских группировок. Они включают в себя FTPBounce для порта 21, STMPoverflow для перегрузки порта 25 почтового сервера, WebServerWorm для 80 порта веб-сервера и SQL_MemCorrupt, повреждающую блоки памяти терминала и вызывающую тем самым перезагрузку соединения с портом 1433 протокола SQL, который появится в игре позже. Нужно отметить, что для ускорения процесса можно запускать сразу несколько программ - это особенно пригодится, когда время поджимает (см. выше про трейсеры). Обращайте при этом внимание на оперативную память - она нужна для работы программ и весьма ограничена - 761 Мб. В принципе, ничего сложного.

Но Пейшес, спросите вы, что же мне делать со всеми этими гадкими прокси-серверами и файрволлами? И на этот вопрос у меня тоже есть развёрнутый ответ.

Защитные системы

Первое - это прокси. Чтобы обойти прокси-сервер, нужно перегрузить его цифровым мусором. Для этого в распоряжении хакера есть замечательная программа Shell. Принцип её работы следующий.Первый взлом прокси-сервера вы будете совершать уже на том этапе игры, когда вы уже побывали на достаточно неплохом количестве терминалов и получили доступ с правами администратора к большинству из них. Это хорошо, потому что для запуска Shell нужны права администратора. Итак, мы присоединяемся к любому из этих терминалов, а лучше к нескольким, и запускаем на них Shell командой, как ни странно, Shell. Программе нужно совсем немного RAM, так что можете безболезненно запускать 5-6 копий программы с разных узлов. Затем мы присоединяемся к терминалу-мишени с защитой в виде прокси и зондируем систему. Затем в каждой из запущенных копий Shell жмём кнопку Overload, чтобы начать перегрузку прокси мусорными данными. Чем больше Shell'ов запущено, тем быстрее пойдёт процесс. Когда увидите сообщение Proxy disabled, можете смело закрывать все эти Shell'ы - если действовать грамотно и быстро, они нам уже не понадобятся. Также помните, что Shell - программа двойного назначения. Она может также использоваться для защиты от взлома (режим Trap). В этом режиме Shell уведомляет пользователя, если посторонний пользователь подключается к узлу, с которого этот Shell запущен, и позволяет перегрузить смельчаку оперативную память мусором, спровоцировав тем самым перезагрузку его компьютера.

Далее у нас следует файрволл. Тут никакого софта не требуется, однако это отнимает время немного по-другому.

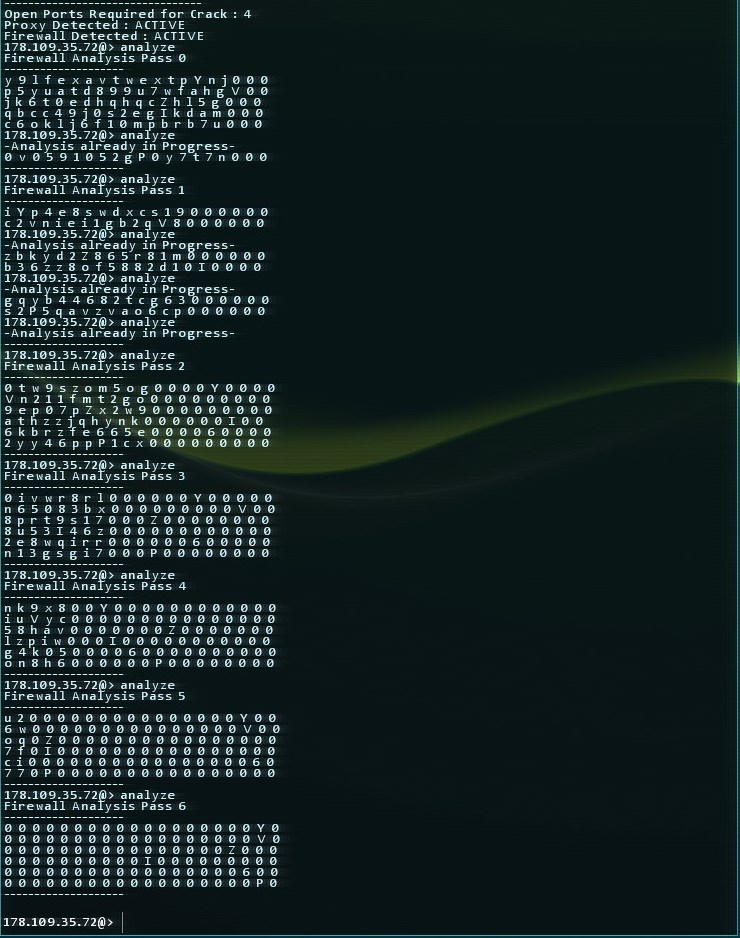

Для начала нам понадобится команда analyze - анализ файрволла. Анализ файрволла приравнивается системой к началу взлома, что запустит трейсер (при его наличии) в ту же секунду.

Этот, казалось бы, бесполезный и бессмысленный массив символов есть тело файрволла. Точнее, так оно выглядит после первого прогона analyze. Чтобы найти решение файрволла, требуется повторить анализ несколько раз.

Такой вид всё это безобразие приобретает после нескольких прогонов анализа. Казалось бы, лучше не стало, а? Но в том-то и дело, что стало. Такой вид позволяет нам решить файрволл. Обратите внимание, что большинство символов массива были заменены на нули. Решением файрволла является набор символов отличных от нулей, по одному из каждой строки, сверху вниз. И когда мы нашли решение, остаётся только решить файрволл - solve <решение>.

Когда прокси-сервер и файрволл будут отключены, можно переходить к портам.

После взлома

И вот мы в системе. Что дальше?Для начала мы можем просмотреть файлы и папки. Для этого используем либо графический интерфейс, либо более аутентичный способ - команды cd <имя_папки> для перехода в папку и cat <имя_файла> для открытия файла.

Большинство контрактов будут включать в себя задачи, так или иначе связанные со скачиванием файлов. Плюс скачивание файлов пригодится в любом случае для пополнения комплекта хакерских программ. Для этой операции используется scp <имя_файла>, файл при этом сохраняется в папке /home на вашем компьютере, либо в папке /bin, если это исполняемая программа.

Другой часто используемой командой станет команда удаления файлов rm <имя_файла>. Также используется для удаления всех файлов из текущей папки, для этого в качестве референта команды нужно поставить "*" (без кавычек). Заметка: возьмите себе в привычку удалять все лог-файлы с узла перед отсоединением. Для этого используйте следующий набор команд: cd ../log, rm *. Таким образом вы не оставите следов своего присутствия в системе и исключите вероятность того, что вас вычислят и попытаются вас взломать. К тому же, удаления логов требуют условия некоторых контрактов.

Ещё одна операция с файлами, которая может вам пригодиться - перемещение/переименование. Эти две, казалось бы, разные манипуляции производятся одной командой: mv <имя_файла> <полное_имя_файла>, пример: mv new.txt ../home/new1.txt. Это переместит файл new.txt из открытой папки в папку /home, и/или переименует его в new1.txt.

А что же ещё?

Есть ещё парочка команд, которые может быть полезно знать:• reboot перезагружает терминал спустя 5 секунд после ввода, дополнительный параметр -i вызывает мгновенную перезагрузку;

• forkbomb засоряет оперативную память терминала цифровым мусором до тех пор, пока она не переполнится, провоцируя синий экран и аварийную перезагрузку;

• upload <полное_имя_файла> выгружает в открытую папку файл с вашего компьютера.

На этом я завершаю свой рассказ и желаю вам успехов в покорении сети. И не забывайте стирать логи.

Комментарии

Чтоб скрыть рекламу, необходимо зарегистрироваться.

Автор поста

Последние посты автора

Топ-5 популярных постов автора

Вы были успешно зарегистрированы с логином .

Вы можете указать логин и почтовый ящик прямо сейчас, а можете сделать это позже, нажав кнопку "пропустить этот шаг".